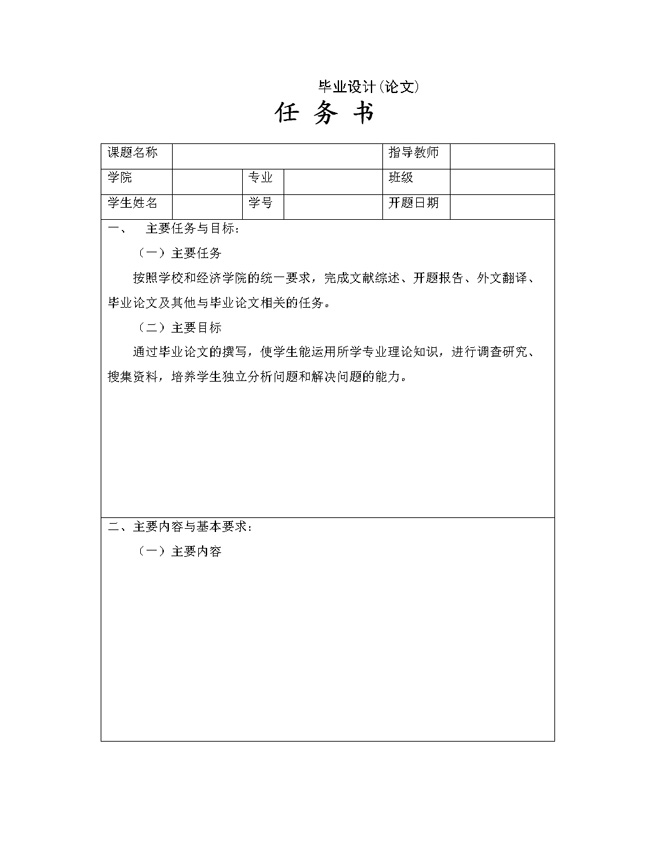

| 任务书标题: | 计算机数据库入侵检测技术的运用初探任务书 | ||

| 任务书封面: |  |

||

| 主要任务与目标: | 计算机数据库入侵检测技术的运用初探任务书本文的主要任务与目标是根据计算机数据库入侵检测技术的运用初探的经验,旨在研究如何解决计算机数据库入侵检测技术的运用初探目前存在的计算机数据库入侵检测技术的运用初探冲突,建立和谐的长期的合作关系,进而实现计算机数据库入侵检测技术的运用初探有所突破,使其发展壮大,做大做强,完成计算机数据库入侵检测技术的运用初探论文。希望通过本次毕业论文,能综合运用所学知识,根据论文写作方向,能独立查找、分析和翻译外文资料:根据国内外的研究和应用现状,能独立地提出问题、分析问题和解决问题。 | ||

| 任务书指导: | 获取论文开题报告、论文任务书、毕业论文、论文答辩等指导计算机数据库入侵检测技术的运用初探任务书 |

||

| 主要内容与基本要求: | 本文研究的是计算机数据库入侵检测技术的运用初探的运用探析,先介绍计算机数据库入侵检测技术的运用初探的基本理论,本文侧重于研究计算机数据库入侵检测技术的运用初探关系,并结合计算机数据库入侵检测技术的运用初探的实践活动。本文基本要求贴近实际生活,最后所提出的建议也具有一定的可取性。 论文写作中的基本要求:1、根据论文研究方向,独立进行文献查找和分析文献资料;2、能够独立查找、翻译和分析外文资料:3、参考国内外研究现状和成果,独立分析、写作、完成完整的毕业论文。 | ||

| 计划进度: |

202X年X月1日:确定研究题目、目标和假设,并撰写初步文献综述。 202X年X月15日:完成实验设计,明确实验操作步骤和数据收集方法。 202X年X月1日:开始实验操作,并记录详细实验数据。 202X年X月1日:完成数据收集,并开始数据处理和分析。 202X年X月1日:完成数据处理和分析,并撰写初步研究报告。 202X年X月1日:对初步研究报告进行修订和完善,并准备论文初稿。 202X年X月1日:完成论文初稿,并开始进行论文润色和校对。 202X年X月1日:完成论文润色和校对,并提交给导师进行审查。 202X年X月15日:根据导师的反馈意见进行论文修改,并准备论文终稿。 202X年X月1日:完成论文终稿,并提交给导师进行最终审查。 202X年X月15日:根据导师的最终反馈意见进行论文最后修改,并提交给学校进行论文答辩。 具体的时间表可能会根据研究领域、研究题目和具体情况。 |

||

| 任务书 : | 计算机数据库入侵检测技术的运用初探论文任务书 |

||

| 任务书案例: | 计算机数据库入侵检测技术的运用初探(任务书注意) 任务书的主要目的是明确论文的研究目标和内容,制定合理的计划,并确保研究工作按时完成。 任务书的内容应该清晰、具体,包括研究背景、研究问题、研究方法、时间表和参考文献等。 任务书的格式应该符合所在学校或机构的规定,包括字体、字号、行距等。 任务书应该经过导师或指导委员会的审核和批准,以确保其科学性和可行性。 任务书应该根据实际情况进行修改和完善,以适应研究的需要和变化。 任务书中涉及到的伦理问题应该得到重视和考虑,确保研究符合伦理标准和要求。 任务书中提到的数据来源和样本选择应该真实可靠,并且经过伦理审查和批准。 任务书中预期的结果和讨论应该基于实际数据和分析,并且与已有文献相呼应。 任务书中引用的参考文献应该准确、完整,并且格式规范。 任务书中其他需要说明的事项应该得到重视和考虑,例如经费申请、伦理审查等。 |

||

| 总体安排与进度,预期达到的目标: |

第1-2周:选题、定题;查阅中英文资料; 第3周:确定选题,继续收集、整理相关资料;列出论文提纲,撰写开题报告; 第4周:进行开题答辩;根据答辩委员会和指导教师的意见修改开题报告; 第5-6周:充实论文大纲,完成论文初稿; 第7周:修改论文初稿; 第8周:进行毕业论文中期检查,写出毕业论文中期总结; 第9-10周:完成并提交论文第二稿; 第11周:修改论文第二稿; 第12周:完成并提交论文第三稿; 第13-14周:修改论文细节,进一步完善论文,定稿; 第15周:完成相关论文答辩提纲,做好答辩准备; 第16周:论文答辩;装订论文。 |

||

| 论文提纲: | 计算机数据库入侵检测技术的运用初探目录(参考) 中文摘要(参考) 英文摘要Abstract 论文目录 第一章 计算机数据库入侵检测技术的运用初探引言/绪论………………1 1.1 计算机数据库入侵检测技术的运用初探研究背景…………………2 1.1.1研究环境、现状、历史发展…………………2 1.1.2研究存在的问题…………………2 1.2 计算机数据库入侵检测技术的运用初探研究意义…………………2 1.2.1 理论意义…………………2 1.2.2 实践意义…………………2 1.3 计算机数据库入侵检测技术的运用初探国内外研究现状………………2 1.3.1 国外研究现状…………………2 1.3.2 国内研究现状…………………2 1.4 计算机数据库入侵检测技术的运用初探文献综述…………………2 1.4.1 国外研究现状…………………2 1.4.2 国内研究现状…………………2 1.5 计算机数据库入侵检测技术的运用初探研究的目的和内容…………………3 1.5.1 研究目的…………………3 1.5.2 研究内容…………………3 1.6 计算机数据库入侵检测技术的运用初探研究的方法及技术路线………………3 1.6.1 研究方法…………………3 1.6.2 研究技术路线…………………3 1.7 计算机数据库入侵检测技术的运用初探拟解决的关键问题…………………3 1.8 计算机数据库入侵检测技术的运用初探创新性/创新点…………………3 1.9 计算机数据库入侵检测技术的运用初探本章小结…………………3 第二章 计算机数据库入侵检测技术的运用初探的概述/概念…………………4 2.1 计算机数据库入侵检测技术的运用初探的定义…………………4 2.2 计算机数据库入侵检测技术的运用初探的作用…………………4 2.3 计算机数据库入侵检测技术的运用初探的发展历程…………………5 第三章 计算机数据库入侵检测技术的运用初探的构成要素…………………6 3.1 计算机数据库入侵检测技术的运用初探的组成部分…………………6 3.2 计算机数据库入侵检测技术的运用初探的功能模块…………………6 3.3 计算机数据库入侵检测技术的运用初探的内容支持…………………7 第四章 计算机数据库入侵检测技术的运用初探可行性分析……………… 8 4.1 计算机数据库入侵检测技术的运用初探市场需求…………………………………… 8 4.2 计算机数据库入侵检测技术的运用初探技术可行性………………………………8 4.3 计算机数据库入侵检测技术的运用初探成本效益………………………………………8 4.4 计算机数据库入侵检测技术的运用初探风险评估 ………………………………………8 第五章 计算机数据库入侵检测技术的运用初探系统需求分析………………9 5.1 计算机数据库入侵检测技术的运用初探系统功能需求…………………………………… 9 5.2 计算机数据库入侵检测技术的运用初探系统性能需求………………………………9 5.3 计算机数据库入侵检测技术的运用初探系统安全需求……………………………………10 5.4 本章小结 ………………………………………………10 第六章 计算机数据库入侵检测技术的运用初探系统架构设计/概要分析……………………10 6.1 计算机数据库入侵检测技术的运用初探系统总体架构 …… ………… 11 6.2 计算机数据库入侵检测技术的运用初探的处理模块设计………………… 12 6.3 计算机数据库入侵检测技术的运用初探的功能模块设计 …………………… 13 6.4 本章小结 ………… ………… 13 第七章 计算机数据库入侵检测技术的运用初探的系统实现………………………15 7.1 计算机数据库入侵检测技术的运用初探系统功能实现…………………15 7.2 计算机数据库入侵检测技术的运用初探安全性改进……………………16 7.3 计算机数据库入侵检测技术的运用初探稳定性改进…………………… 16 7.4 计算机数据库入侵检测技术的运用初探本章小结…………………… 16 第八章 计算机数据库入侵检测技术的运用初探系统测试与评估………18 8.1 测试环境与测试方法……………18 8.2 测试结果与分析……………18 8.3 系统性能评估……………18 第九章 计算机数据库入侵检测技术的运用初探总结结论与建议………19 9.1 研究成果总结……………19 9.2 研究不足与改进方向……………20 9.3 未来发展前景……………21 第九章 计算机数据库入侵检测技术的运用初探结论与展望/结束语……………………………23 致谢 ………………………………………24 参考文献 …………………………………… 25 论文注释 ……………………………………26 附录 …………………………………………27 |

||

| 主要参考文献: | 计算机数据库入侵检测技术的运用初探参考文献,案例 |

||

| 相关任务书: | |||

| 上一篇:智能变电站站内光纤通信系统设计研究任务书 下一篇:构建?3L?S3?智能生态:人工智能时代研究生教育模式与组织形态的系统革新任务书 |

|||